Spolupráce a náborové flow

Efektivní náborový proces

Bez stresu. Takový je náborový proces, když všichni zapojení ví, co mají zrovna dělat, a mají k tomu i správný nástroj. Proto je tady Teamio. I ten nejpomalejší kolega pochopí, co má dělat – většinu věcí má v Teamiu na jedno kliknutí. I na mobilu.

Náborové flow pod kontrolou

Sloupcový přehled nad náborem

„A co bude dál?“ Tak na tuto otázku už se při používání Teamia nikdo v náborovém týmu nezeptá. Prostřednictvím vizualizace sloupcového pohledu a kartiček s uchazeči máte vy i kolegové okamžitě přehled, kdo je v jaké fázi náboru.

Customizovatelný náborový proces

Každý nábor je specifický. Někde mají tři kola pohovorů a jinde musí každý před nástupem zajít na kafe s ředitelem. Teamio vám dá prostor řídit nábory přesně tak, jak potřebujete. Sami si nastavte počet fází a jejich názvy. Kde to půjde, tam vám pomůže s automatizací.

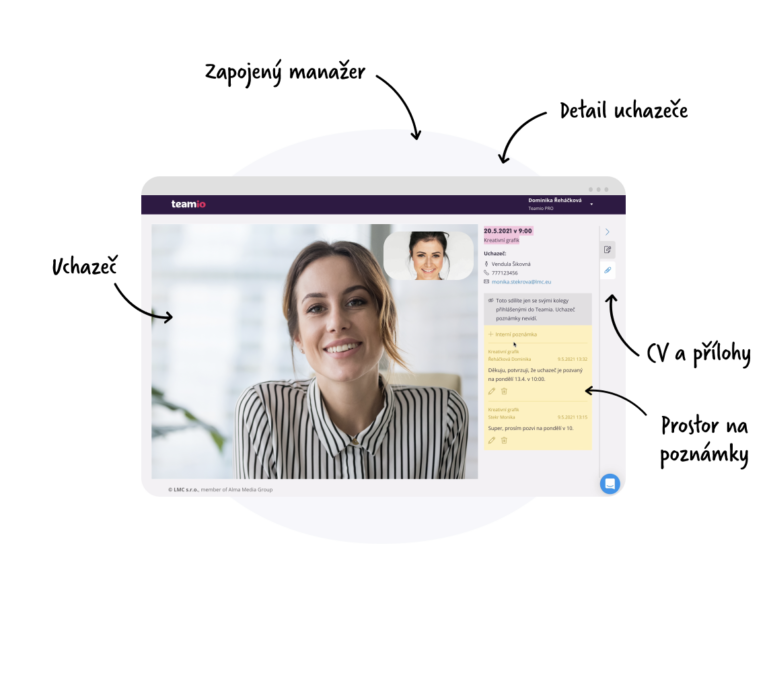

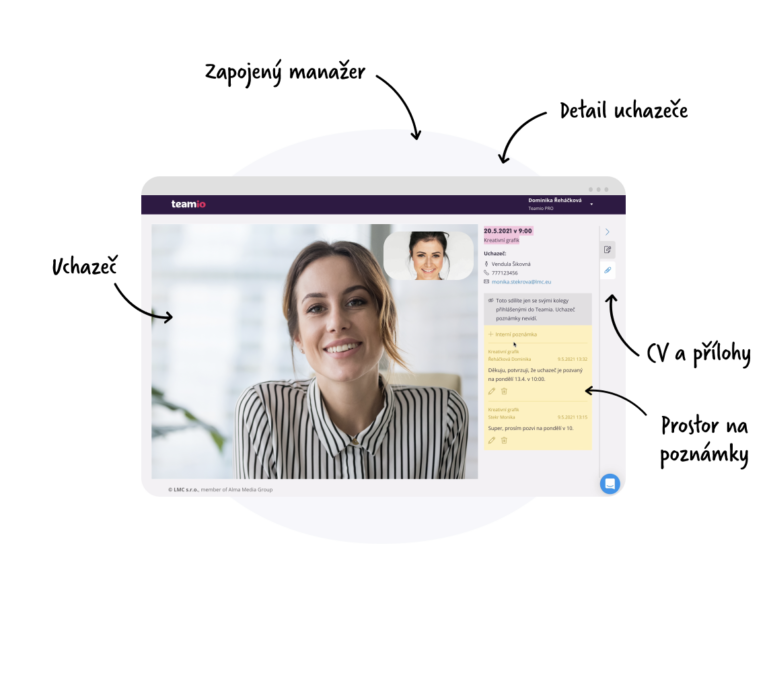

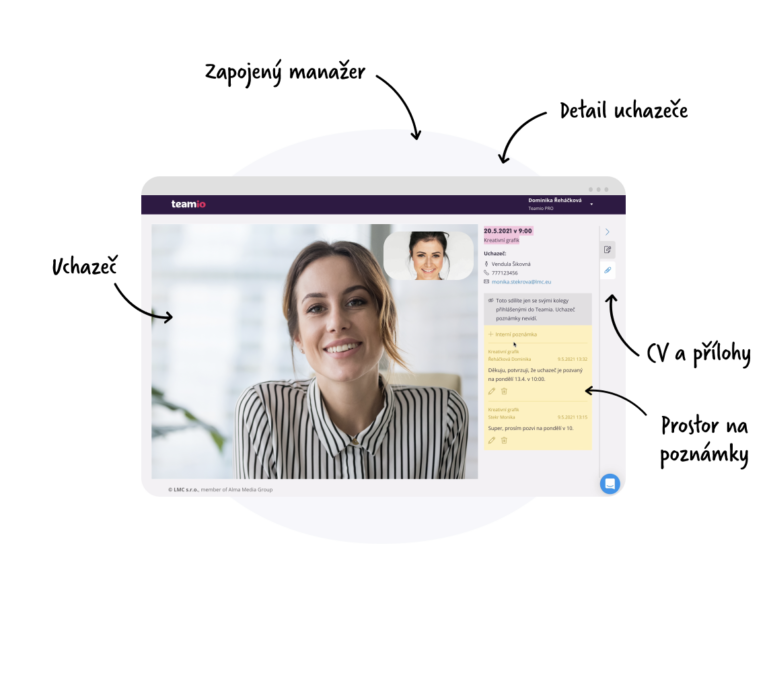

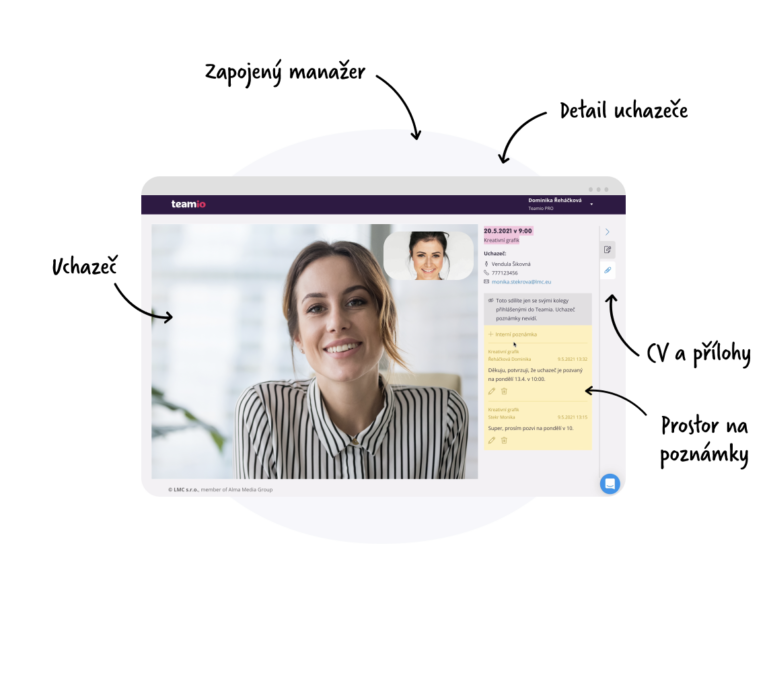

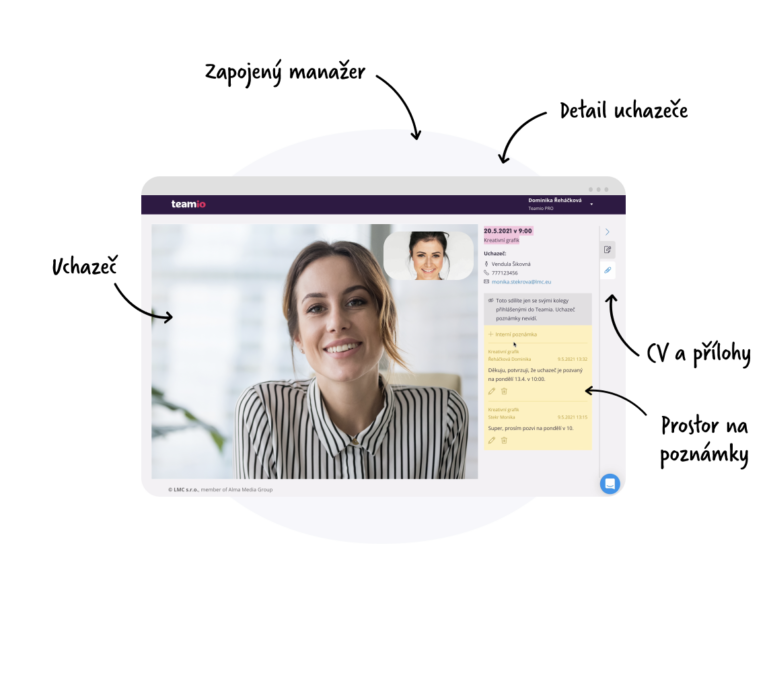

Pohovory a video pohovory

Uchazeče pozvete na pohovor pomocí jednoduché e-mailové šablony. Potvrzení pohovoru se vám bude hodit zejména pro organizaci assessment center, na která zvete více uchazečů najednou. Vždy vidíte, kdo termín potvrdil, odmítl nebo se ještě nevyjádřil. A video-pohovory? Ty můžete vést přímo z Teamia a u toho si číst životopis nebo dělat poznámky přímo na obrazovce.

Kalendář všech pohovorů

Pozvánky na pohovor můžete poslat i do Outlooku nebo jiných kalendářů. Pokud ale chcete vidět všechny vaše plánované pohovory na jednom místě, jděte do Teamia. V rámci týmů můžete nahlížet i do kalendářů kolegů a zjednodušit si tak zástupy o dovolené.

Měření rychlosti vašeho týmu

Kdo je ve vašem týmu nejrychlejší v odpovídání? A kdo naopak nábory spíš brzdí? Motivovat svůj tým můžete i soutěživostí – využijte přehledný žebříček vašeho týmu. Vždyť víte, že rychlost v náboru může ovlivnit, na jak kvalitní uchazeče dosáhnete.

Spolupráce v týmu bez starostí

Nábor je teamiová hra. Ale bez jasných pravidel nemůže fungovat. Teamio vám s řízením týmu pomůže. Máte k dispozici několik různých rolí a oprávnění, které každému vytyčí jasné pole působnosti. Zjistíte, že spolupráce vám už dlouho nešla tak snadno od ruky.

Správa poboček a kreditů

Jedna pobočka čerpá kredity méně než druhá, přitom té druhé by se právě hodily k aktuálnímu náboru? V Teamiu můžete kredity mezi pobočkami jednoduše převádět a nakládat s rozpočtem na nábory přesně tak, jak potřebujete.

Sdílení dat bezpečné a snadné

Snad stále ještě neposíláte životopisy kolegům mailem! V Teamiu všechna CV, potřebné dokumenty i vaše vlastní poznámky kolegům snadno a bezpečně nasdílíte (tedy pokud chcete). Také jim můžete nahlédnout do kalendáře nebo se vzájemně snadno zastoupit o dovolených.

Hodnocení a třídění uchazečů

Našli jste pětihvězdičkového uchazeče? Pak ho hned ohodnoťte, ať to všichni vidí. Pokud v něčem obzvlášť vyniká, můžete mu navíc přiřadit štítek, který se vám bude hodit třeba za čas při filtrování v archivu.

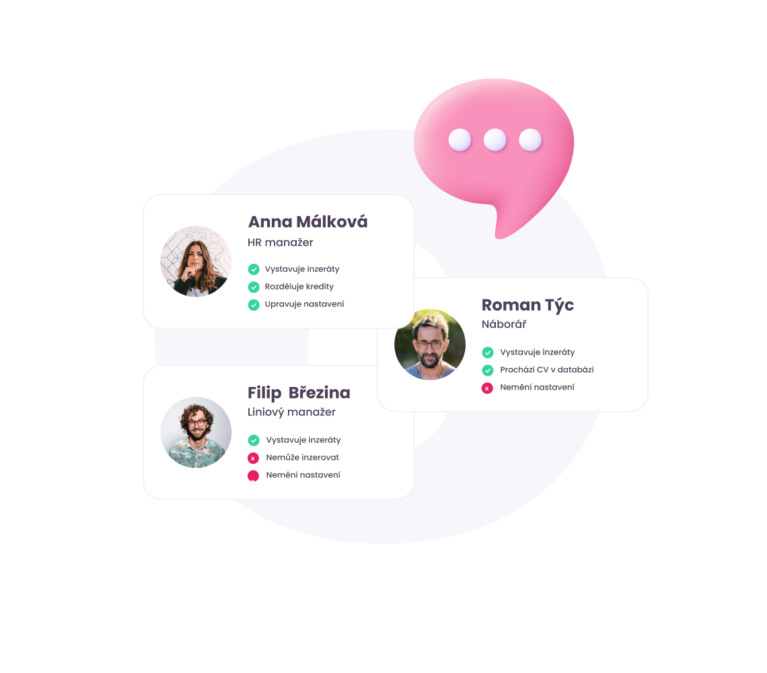

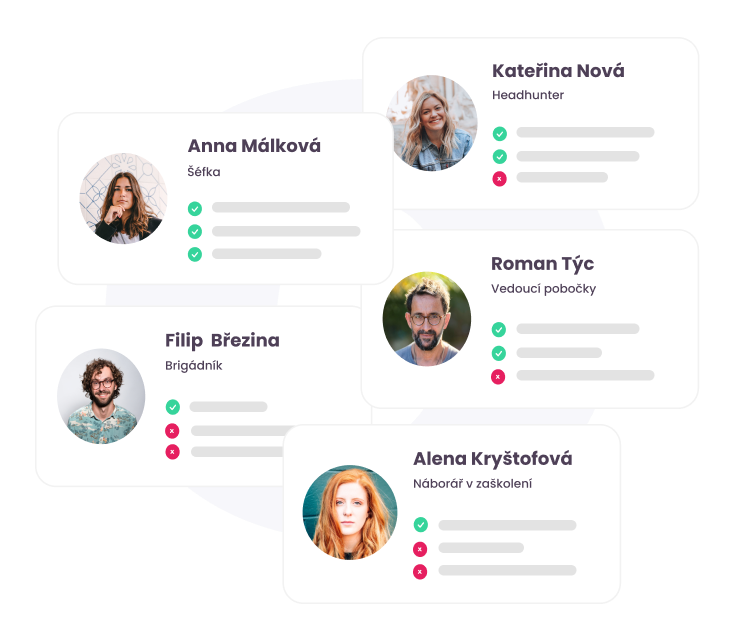

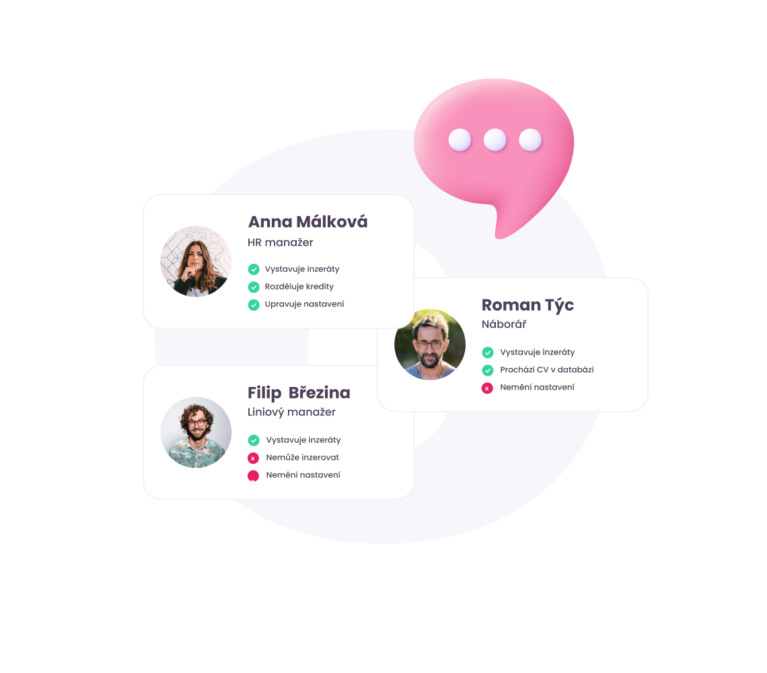

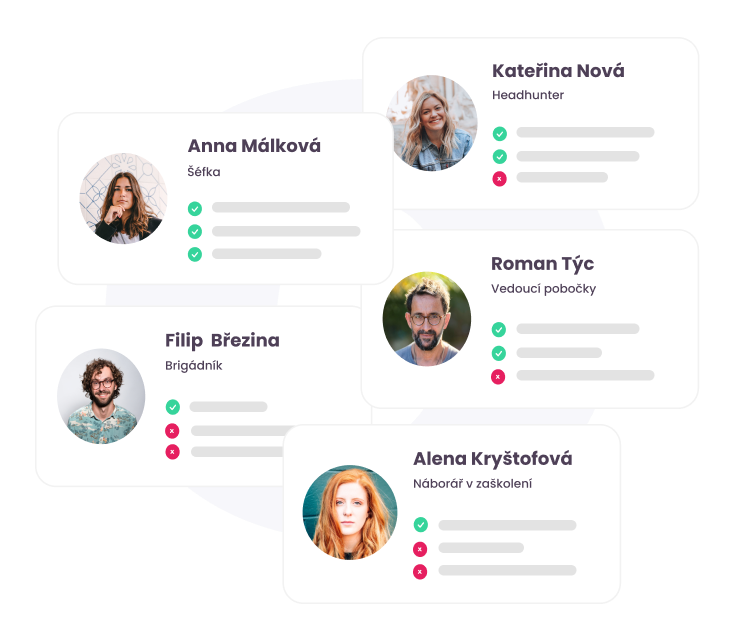

Role a pravomoci pro vaše kolegy

Koho potřebujete do náboru přizvat? Vedoucího týmu, který hledá nového člena? Kolegyni, která vás bude zastupovat po čas dovolené? Kolegy z jiné pobočky? Směle do toho. Přiřaďte jim vhodnou roli a pravomoci, aby se dostali přesně k tomu a jen k tomu, co potřebují vidět.

Speciální role na míru vaší firmě

Potřebujete do Teamia zapojit kolegu, kterému nevyhovuje standardní nastavení rolí? Možná je liniový manažer, ale zapijuje se do náboru více, než jiní. Nebo možná mu chcete ukázat statistiky a inzeráty, ale nesmí nic upravovat. Ať už jsou vaše požadavky jakékoli, máme řešení!

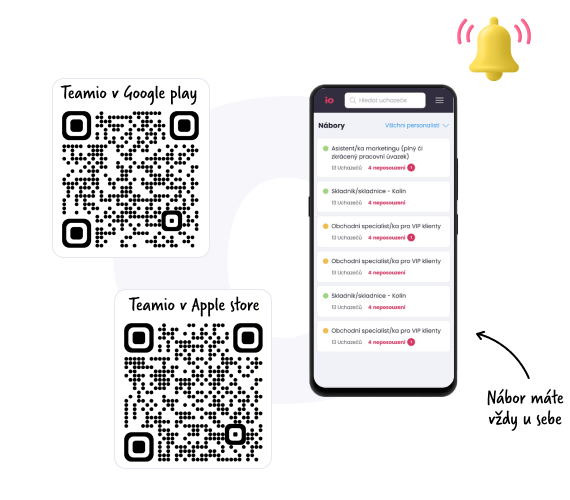

Nábory v mobilu

Teamio je plně responzivní, takže stačí vzít do ruky mobil, přihlásit se v internetovém prohlížečí do Teamia a vše můžete dělat tak, jak jste zvyklí. Pokud ale chcete uchazečům telefonovat nebo psát SMS a máte rádi okamžité notifikace, stáhněte si Teamio jako aplikaci do mobilu. Pro telefony s Androidem nebo iPhone.

Mobilní přístup pro liniové manažery

Především manažeři neustále někde pobíhají. Tady meeting, tamhle pracovní oběd s klientem, tu návštěva nového dodavatele. Při takovém tempu nelze počítat s tím, že by měli počítač vždy při sobě. Co dělat, když potřebujete jejich rychlou reakci na uchazeče? Doporučte jim mobilní aplikaci Teamio. Ať už mají telefon s Androidem nebo iPhone.

Hovory a SMS přímo z Teamia

Stačí v aplikaci Teamio otevřít profil uchazeče a můžete volat či psát SMS jak potřebujete. A víte co je nejlepší? Po odeslání či skončení hovoru se vás Teamio hned zeptá, jestli si to chcete poznamenat do historie komunikace s uchazečem. Jediným kliknutím, jak jinak.

Identifikace uchazeče při příchozím volání

Příchozí hovor z neznámého čísla. Kdo by to mohl být. Snad nějaký uchazeč? Ale který? Konec otázkám. Aplikace číslo identifikuje, spáruje s konkrétním profilem v Teamiu a ještě než hovor přijmete, budete vědět přesně, kdo vás na druhém konci čeká.

Archiv talentů

V přehledné databázi najdete všechny údaje bezpečně uložené a odsouhlasené jejich majiteli. Než otevřete další nábor, zkuste se nejdříve podívat do databáze vašich dřívějších uchazečů, možná kontakt na toho pravého už máte.

Vaše data v bezpečí

Osobní údaje jsou velká věc, proto s nimi i Teamio zachází opatrně a jen tak je někomu nepředá. Před GDPR kontrolou jste v bezpečí. Pokud má některému z kontaktů v následujících dvou měsících vypršet souhlas, Teamio vás na to upozorní a nabídne vám snadné obnovení. Máte o starost méně.

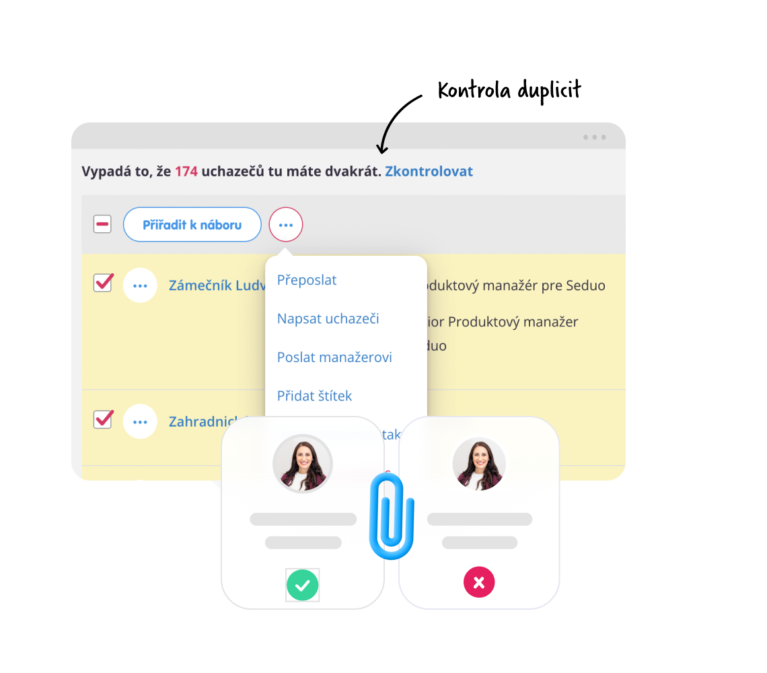

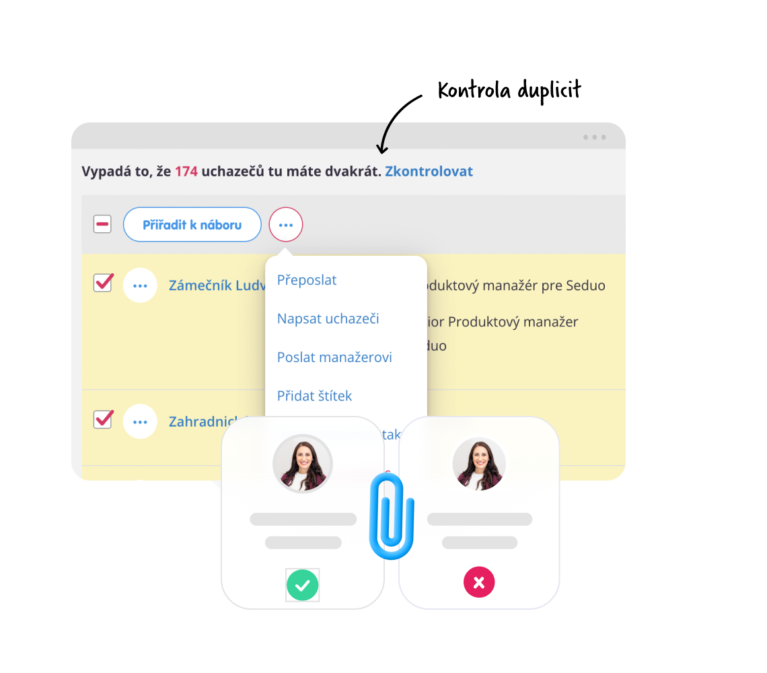

Kontrola duplicit v kontaktech

Jiný rok, jiná pozice, ale stejný člověk. Už nemusíte tápat. Pokud se vám v minulosti některý z uchazečů již hlásil, Teamio spáruje údaje z historie s čerstvou komunikací a vy si tak můžete prohlédnout, co už o něm víte z dřívějška.

Hledání a filtry v archivu talentů

Ještě než pozici vyvěsíte, zkuste se podívat do archivu – je to takové vaše CRM uchazečů. Teamio pro vás schraňuje všechny uchazeče z dřívějších náborů. Tak proč neušetřit za novou inzerci? Díky štítkům a pokročilým filtrům se snadno dostanete i k tomu nejzaprášenějšímu kontaktu, který přitom může být právě tím, co hledáte.

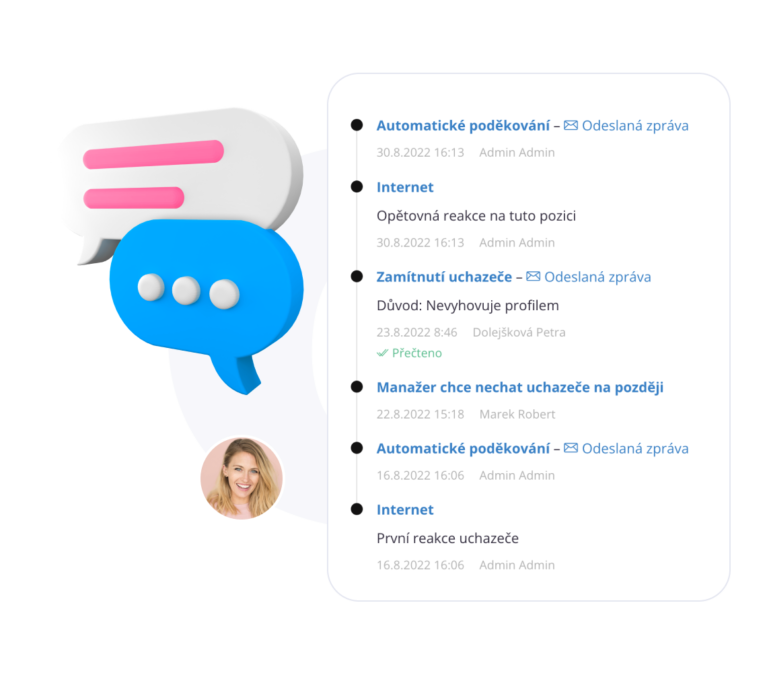

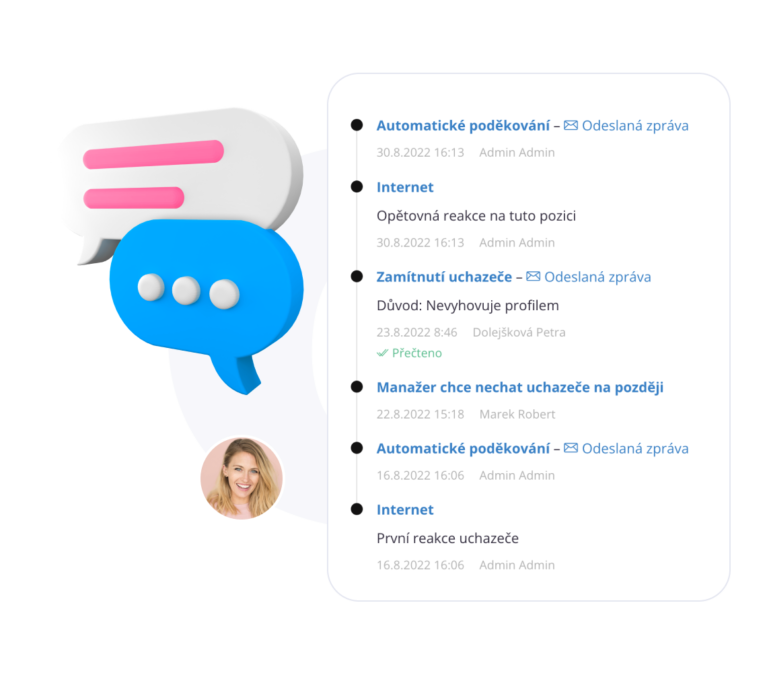

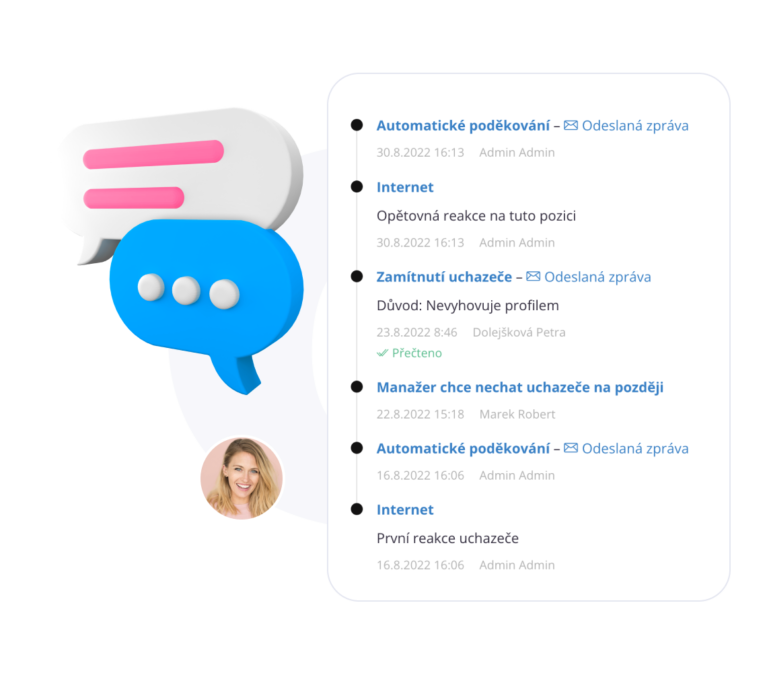

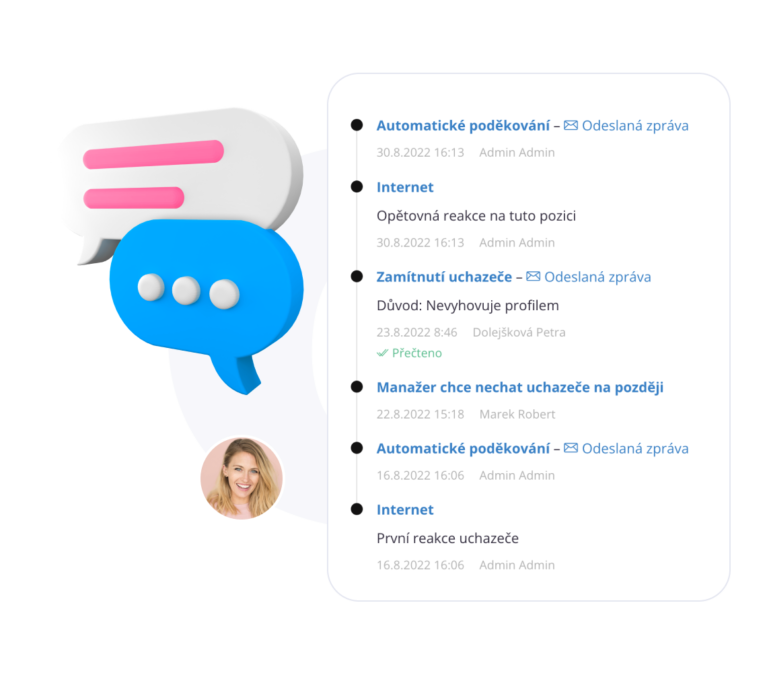

Historie komunikace včetně telefonické

Víte o každém e-mailu, každém hovoru, každém dokumentu. Vše, co jste si při tomto či minulém náboru sdělili, můžete do Teamia vy i vaši kolegové okamžitě zaznamenat. Podobně jako v CRM systému. Teď už se žádného komunikačního šumu bát nemusíte.

Komunikace na jednom místě

Jedna HR hlava, byť jistě bystrá, si nemůže pamatovat, co si s kým napsala a u čeho skončili. Ale s Teamiem? Udržíte si přehled i napříč týmem, snadno si předáte uchazeče před dovolenou a žádný zapomětlivec vás neopije rohlíkem (tedy nedoručeným e-mailem).

Potvrzení zpráv: Odesláno – Přečteno – Nedoručeno

„Jéj, mně ale nic nepřišlo, to je zvláštní.“ Kolikrát jste už něco takového četli nebo slyšeli v telefonu? Teamio vám naštěstí prozradí, jestli si uchazeč tak trochu nevymýšlí. U zpráv totiž uvidíte, jaký je jejich stav. Odesláno – Doručeno – Přečteno.

Historie komunikace včetně telefonické

Víte o každém e-mailu, každém hovoru, každém dokumentu. Vše, co jste si při tomto či minulém náboru sdělili, můžete do Teamia vy i vaši kolegové okamžitě zaznamenat. Podobně jako v CRM systému. Teď už se žádného komunikačního šumu bát nemusíte.

Pohovory a video pohovory

Uchazeče pozvete na pohovor pomocí jednoduché e-mailové šablony. Potvrzení pohovoru se vám bude hodit zejména pro organizaci assessment center, na která zvete více uchazečů najednou. Vždy vidíte, kdo termín potvrdil, odmítl nebo se ještě nevyjádřil. A video-pohovory? Ty můžete vést přímo z Teamia a u toho si číst životopis nebo dělat poznámky přímo na obrazovce.

Hovory a SMS přímo z Teamia

Stačí v aplikaci Teamio otevřít profil uchazeče a můžete volat či psát SMS jak potřebujete. A víte co je nejlepší? Po odeslání či skončení hovoru se vás Teamio hned zeptá, jestli si to chcete poznamenat do historie komunikace s uchazečem. Jediným kliknutím, jak jinak.

Personalizace zpráv

„Vážený pane / paní…“ Nebo hůř: „Vážení uchazeči…“ To nezní jako začátek zprávy od někoho, kdo se na životopis opravdu podíval, viďte? Proto vám Teamio dává možnost nastavit si personalizované zprávy. A rozhodně toho zvládnou víc, než jen oslovit uchazeče jménem.

Poznámky osobní i sdílené

Dříve se používali lepíky na okraji životopisů. Teamio to jen převedlo do digitální podoby. Poznámky si můžete psát k náboru, k uchazeči a můžete (nebo nemusíte) je sdílet s ostatními. Máte to pod kontrolou.

Jste připraveni posunout své nábory na další úroveň?

Pojďme si zavolat. Ukážeme vám, jak s Teamiem dosáhnout o stupeň (nebo dva) vyšší mety. Vyzkoušejte Teamio na 30 dní zdarma!